Boletín de vulnerabilidades

Vulnerabilidades con productos recientemente documentados:

No hay vulnerabilidades nuevas para los productos a los que está suscrito.

Otras vulnerabilidades de los productos a los que usted está suscrito, y cuya información ha sido actualizada recientemente:

-

Vulnerabilidad en un uri-pathen Apache HTTP Server (CVE-2021-40438)

Severidad: CRÍTICA

Fecha de publicación: 16/09/2021

Fecha de última actualización: 16/05/2025

Un uri-path diseñado puede causar que mod_proxy reenvíe la petición a un servidor de origen elegido por el usuario remoto. Este problema afecta a Apache HTTP Server versiones 2.4.48 y anteriores

-

Vulnerabilidad en Open vSwitch (CVE-2023-3966)

Severidad: ALTA

Fecha de publicación: 22/02/2024

Fecha de última actualización: 16/05/2025

Se encontró una falla en Open vSwitch donde varias versiones son vulnerables a paquetes Geneve manipulados, lo que puede resultar en una denegación de servicio y accesos a memoria no válidos. Para desencadenar este problema es necesario que la descarga de hardware a través de la ruta de enlace de red esté habilitada.

-

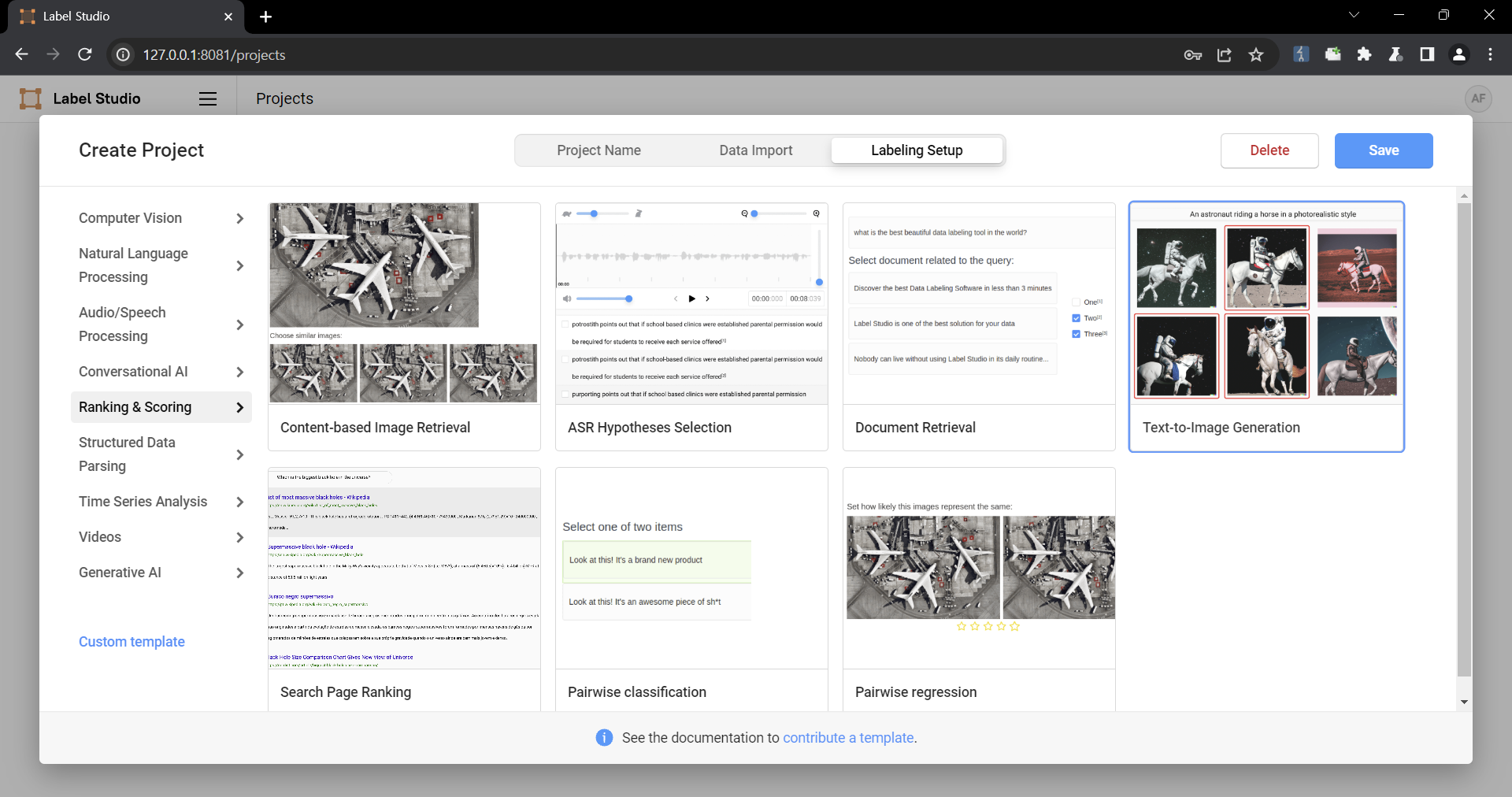

Vulnerabilidad en Label Studio (CVE-2024-26152)

Severidad: MEDIA

Fecha de publicación: 22/02/2024

Fecha de última actualización: 16/05/2025

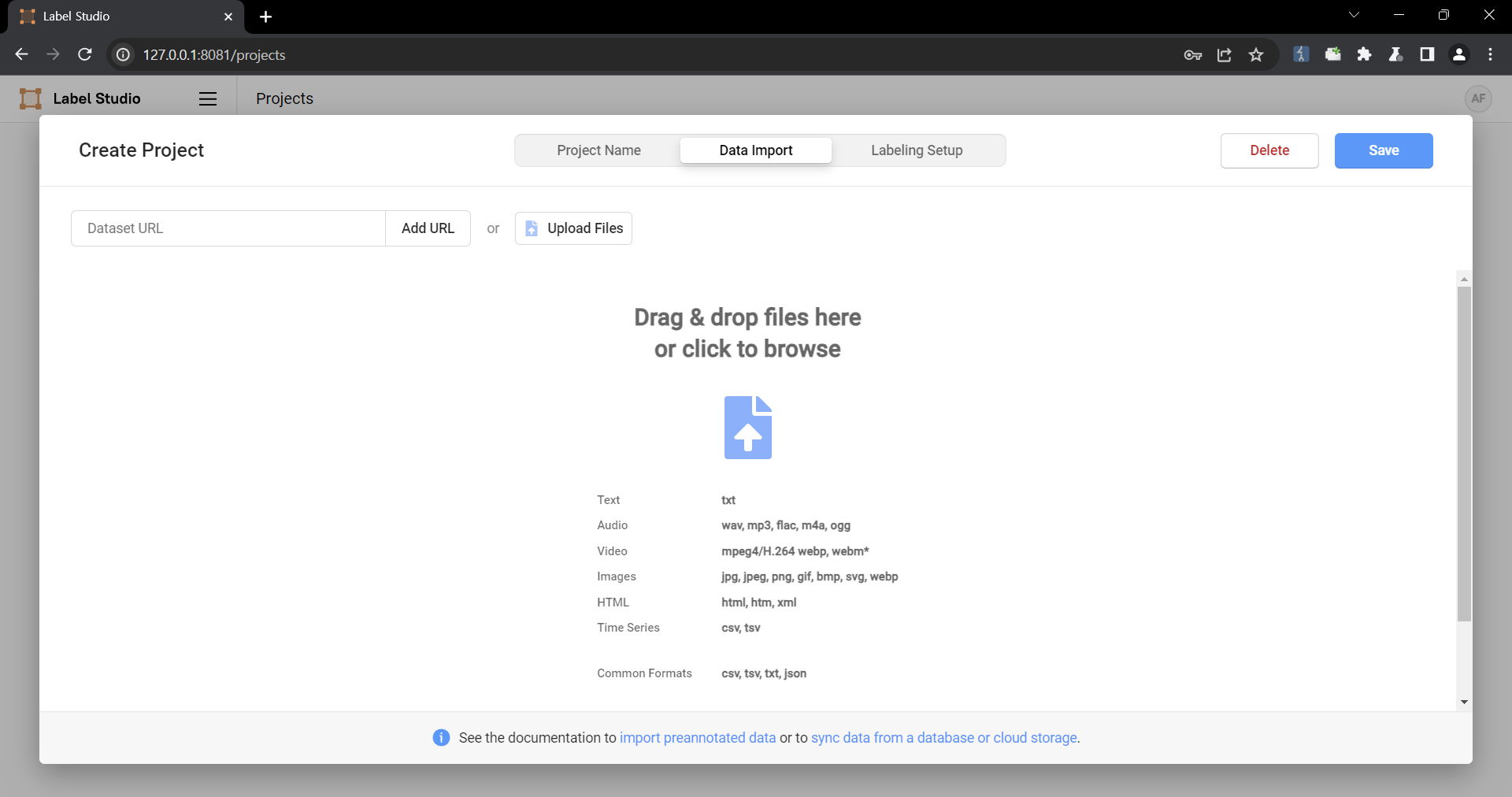

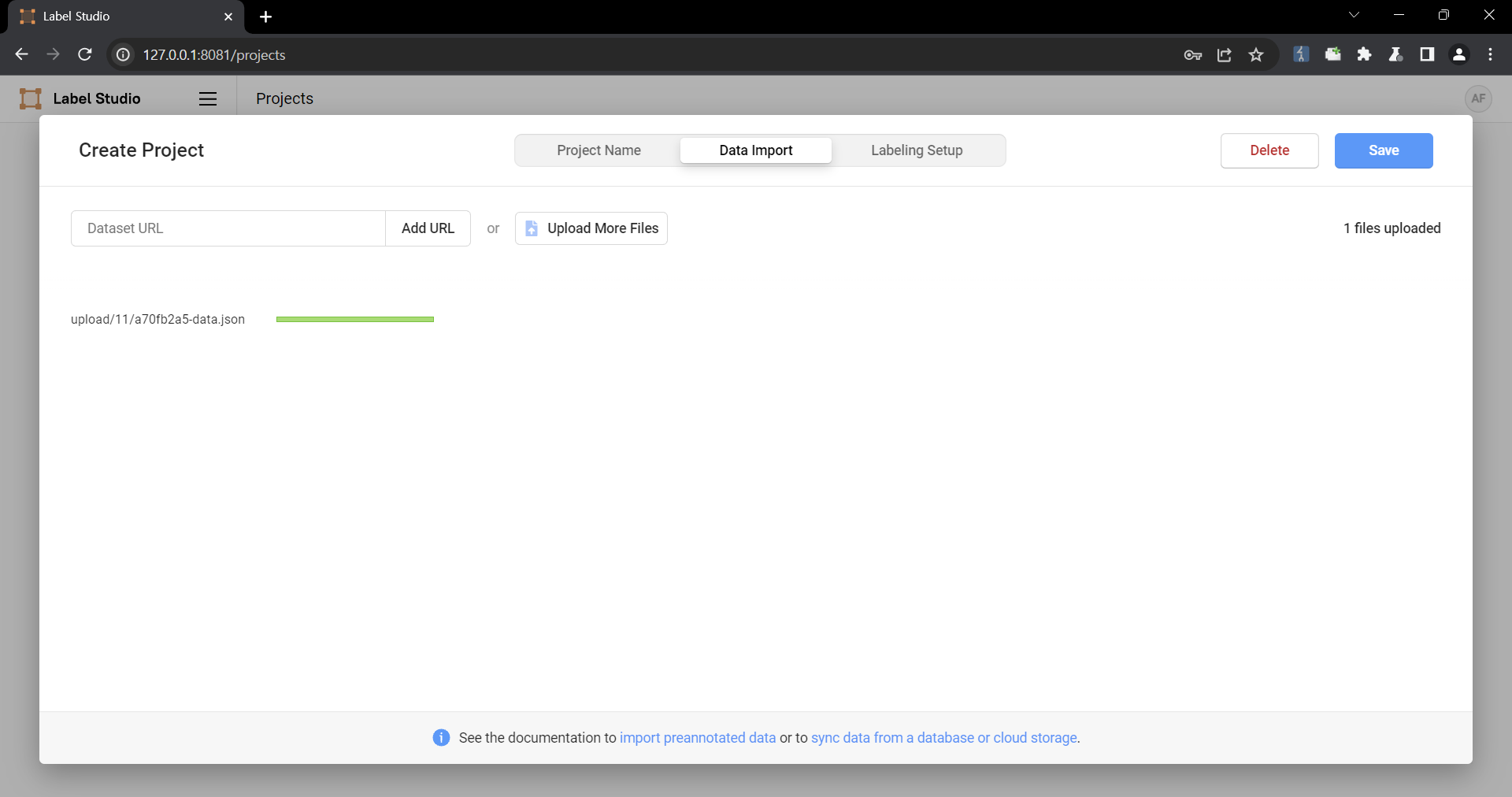

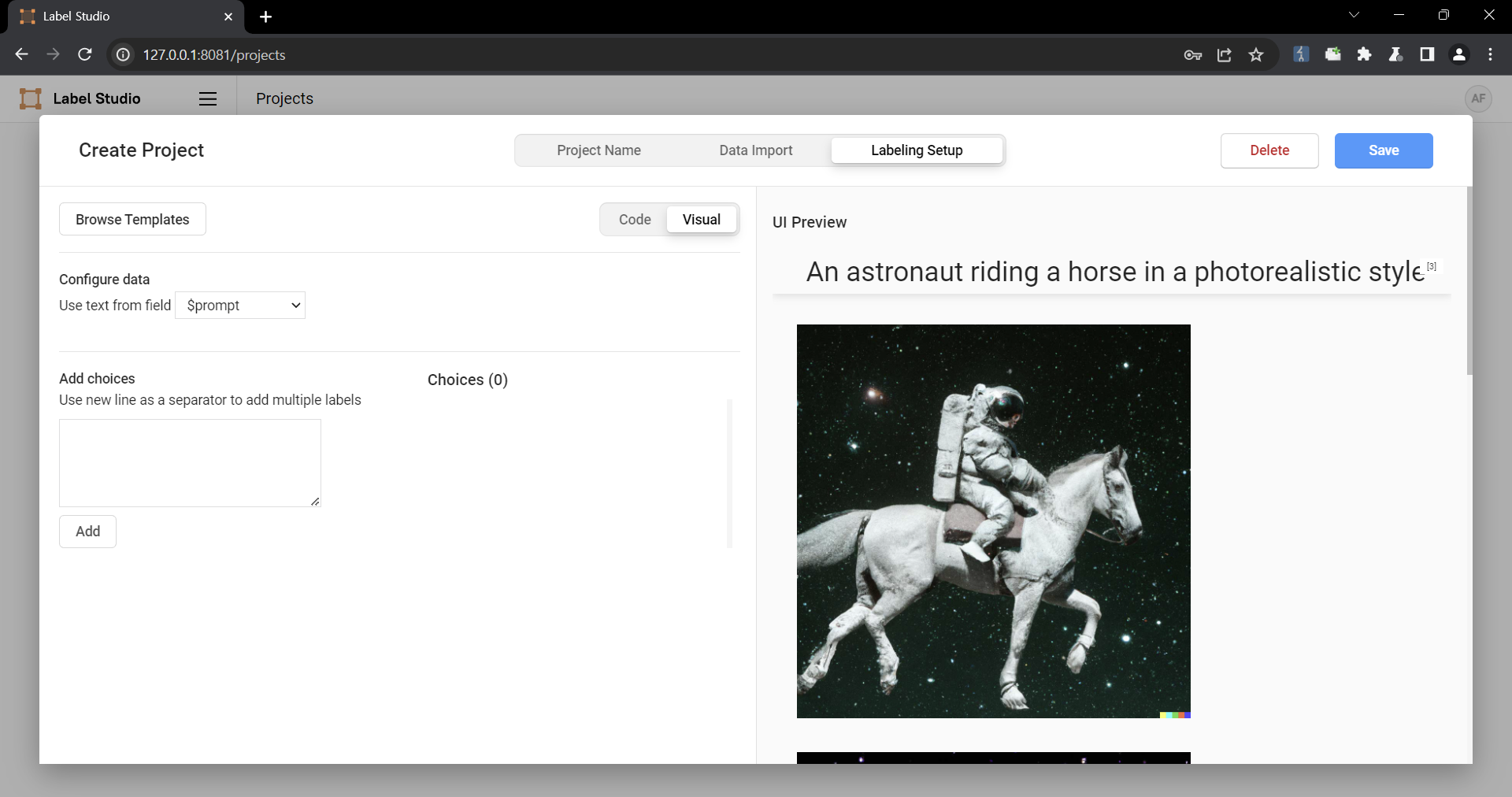

### Resumen En todas las versiones de Label Studio anteriores a la 1.11.0, los datos importados mediante la función de carga de archivos no se desinfectan adecuadamente antes de procesarse dentro de [`Choices`](https://labelstud.io/tags/choices) o [`Labels`](https://labelstud.io/tags/labels), lo que genera una vulnerabilidad XSS. ### Detalles Necesita permiso para utilizar la función "importación de datos". Esto fue reproducido en Label Studio 1.10.1. ### PoC 1. Cree un proyecto.  2. Cargue un archivo que contenga la carga útil usando la función "Cargar archivos" .   Los siguientes son los contenidos de los archivos utilizados en el PoC ``` { "data": { " Prompt": "imagen del universo de labelstudio", "images": [ { "value": "id123#0", "style": "margin: 5px", "html": "" } ] } } ``` 3. Seleccione la plantilla de etiquetado de generación de texto a imagen de Clasificación y puntuación 4. ¡Seleccione una tarea! [4 Seleccione una tarea](https://github.com/HumanSignal/label-studio/assets/3943358/71856b7a-2b1f-44ea-99ab-fc48bc20caa7) 5. ¡Compruebe que el script se esté ejecutando! [5 Compruebe que el script se esté ejecutando](https://github.com/ HumanSignal/label-studio/assets/3943358/e396ae7b-a591-4db7-afe9-5bab30b48cb9) ### Impacto Se pueden inyectar scripts maliciosos en el código y, cuando se vinculan con vulnerabilidades como CSRF, pueden causar un daño aún mayor. En particular, puede convertirse en una fuente de nuevos ataques, especialmente cuando se vincula a la ingeniería social.

-

Vulnerabilidad en D-Link DAP-1360 (CVE-2023-32136)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

D-Link DAP-1360 webproc var:menu Vulnerabilidad de ejecución remota de código de desbordamiento de búfer en la región stack de la memoria. Esta vulnerabilidad permite a atacantes adyacentes a la red ejecutar código arbitrario en instalaciones afectadas de enrutadores D-Link DAP-1360. No se requiere autenticación para aprovechar esta vulnerabilidad. La falla específica existe en el manejo de solicitudes al endpoint /cgi-bin/webproc. Al analizar el parámetro var:menu, el proceso no valida correctamente la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en pila de longitud fija. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto de la raíz. Era ZDI-CAN-18414.

-

Vulnerabilidad en D-Link DAP-1360 (CVE-2023-32137)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

D-Link DAP-1360 webproc WEB_DisplayPage Vulnerabilidad de divulgación de información Directory Traversal. Esta vulnerabilidad permite a atacantes adyacentes a la red revelar información confidencial sobre las instalaciones afectadas de los enrutadores D-Link DAP-1360. No se requiere autenticación para aprovechar esta vulnerabilidad. La falla específica existe en el manejo de solicitudes al endpoint /cgi-bin/webproc. El problema se debe a la falta de validación adecuada de una ruta proporcionada por el usuario antes de usarla en operaciones de archivos. Un atacante puede aprovechar esta vulnerabilidad para revelar información en el contexto de la raíz. Era ZDI-CAN-18415.

-

Vulnerabilidad en D-Link DAP-1360 (CVE-2023-32138)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de desbordamiento de búfer de almacenamiento dinámico de D-Link DAP-1360 webproc. Esta vulnerabilidad permite a atacantes adyacentes a la red ejecutar código arbitrario en instalaciones afectadas de enrutadores D-Link DAP-1360. No se requiere autenticación para aprovechar esta vulnerabilidad. La falla específica existe en el manejo de solicitudes al endpoint /cgi-bin/webproc. El problema se debe a la falta de una validación adecuada de la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en montón de longitud fija. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto de la raíz. Era ZDI-CAN-18416.

-

Vulnerabilidad en D-Link DAP-1360 (CVE-2023-32139)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de desbordamiento de búfer en la región stack de la memoria de D-Link DAP-1360 webproc. Esta vulnerabilidad permite a atacantes adyacentes a la red ejecutar código arbitrario en instalaciones afectadas de enrutadores D-Link DAP-1360. No se requiere autenticación para aprovechar esta vulnerabilidad. La falla específica existe en el manejo de solicitudes al endpoint /cgi-bin/webproc. El problema se debe a la falta de una validación adecuada de la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en pila de longitud fija. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto de la raíz. Era ZDI-CAN-18417.

-

Vulnerabilidad en D-Link DAP-1360 (CVE-2023-32140)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

D-Link DAP-1360 webproc var:sys_Token Vulnerabilidad de ejecución remota de código de desbordamiento de búfer de almacenamiento dinámico. Esta vulnerabilidad permite a atacantes adyacentes a la red ejecutar código arbitrario en instalaciones afectadas de enrutadores D-Link DAP-1360. No se requiere autenticación para aprovechar esta vulnerabilidad. La falla específica existe en el manejo de solicitudes al endpoint /cgi-bin/webproc. Al analizar el parámetro var:sys_Token, el proceso no valida correctamente la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en montón de longitud fija. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto de la raíz. Era ZDI-CAN-18418.

-

Vulnerabilidad en D-Link DAP-1360 (CVE-2023-32141)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

D-Link DAP-1360 webproc WEB_DisplayPage Vulnerabilidad de ejecución remota de código de desbordamiento de búfer en la región stack de la memoria. Esta vulnerabilidad permite a atacantes adyacentes a la red ejecutar código arbitrario en instalaciones afectadas de enrutadores D-Link DAP-1360. No se requiere autenticación para aprovechar esta vulnerabilidad. La falla específica existe en el manejo de solicitudes al endpoint /cgi-bin/webproc. Al analizar los parámetros getpage y errorpage, el proceso no valida adecuadamente la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en pila de longitud fija. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto de la raíz. Era ZDI-CAN-18419.

-

Vulnerabilidad en D-Link DAP-1360 (CVE-2023-32142)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

D-Link DAP-1360 webproc var:page Vulnerabilidad de ejecución remota de código de desbordamiento de búfer en la región stack de la memoria. Esta vulnerabilidad permite a atacantes adyacentes a la red ejecutar código arbitrario en instalaciones afectadas de enrutadores D-Link DAP-1360. No se requiere autenticación para aprovechar esta vulnerabilidad. La falla específica existe en el manejo de solicitudes al endpoint /cgi-bin/webproc. Al analizar el parámetro var:page, el proceso no valida correctamente la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en pila de longitud fija. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto de la raíz. Era ZDI-CAN-18422.

-

Vulnerabilidad en D-Link DAP-1360 (CVE-2023-32143)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

D-Link DAP-1360 webupg UPGCGI_CheckAuth Vulnerabilidad de ejecución remota de código de truncamiento numérico. Esta vulnerabilidad permite a atacantes adyacentes a la red ejecutar código arbitrario en instalaciones afectadas de enrutadores D-Link DAP-1360. No se requiere autenticación para aprovechar esta vulnerabilidad. La falla específica existe en el manejo de solicitudes al endpoint /cgi-bin/webupg. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar un desbordamiento de enteros antes de asignar un búfer. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto de la raíz. Era ZDI-CAN-18423.

-

Vulnerabilidad en D-Link DAP-1360 (CVE-2023-32144)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

D-Link DAP-1360 webproc COMM_MakeCustomMsg Vulnerabilidad de ejecución remota de código de desbordamiento de búfer en la región stack de la memoria. Esta vulnerabilidad permite a atacantes adyacentes a la red ejecutar código arbitrario en instalaciones afectadas de enrutadores D-Link DAP-1360. No se requiere autenticación para aprovechar esta vulnerabilidad. La falla específica existe en el manejo de solicitudes al endpoint /cgi-bin/webproc. El problema se debe a la falta de una validación adecuada de la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en pila de longitud fija. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto de la raíz. Era ZDI-CAN-18454.

-

Vulnerabilidad en D-Link DAP-1360 (CVE-2023-32145)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de omisión de autenticación de credenciales codificadas de D-Link DAP-1360. Esta vulnerabilidad permite a atacantes adyacentes a la red eludir la autenticación en las instalaciones afectadas de los enrutadores D-Link DAP-1360. No se requiere autenticación para aprovechar esta vulnerabilidad. La falla específica existe en el procesamiento de solicitudes de inicio de sesión en la interfaz de usuario basada en web. El firmware contiene credenciales predeterminadas codificadas. Un atacante puede aprovechar esta vulnerabilidad para eludir la autenticación en el sistema. Era ZDI-CAN-18455.

-

Vulnerabilidad en D-Link DAP-1360 (CVE-2023-32146)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de desbordamiento de búfer en la región stack de la memoria de múltiples parámetros de D-Link DAP-1360. Esta vulnerabilidad permite a atacantes adyacentes a la red ejecutar código arbitrario en instalaciones afectadas de enrutadores D-Link DAP-1360. No se requiere autenticación para aprovechar esta vulnerabilidad. La falla específica existe dentro del endpoint /cgi-bin/webproc. Al analizar los parámetros de página de error y página siguiente, el proceso no valida correctamente la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en pila de longitud fija. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto de la raíz. Era ZDI-CAN-18746.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42043)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

PDF-XChange Editor Análisis de archivos PDF Corrupción de la memoria Vulnerabilidad de ejecución remota de código. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos PDF. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una condición de corrupción de la memoria. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20887.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42044)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

PDF-XChange Editor Vulnerabilidad de ejecución remota de código en el análisis de archivos PDF fuera de los límites. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos PDF. El problema se debe a la falta de una validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un búfer asignado. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20889.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42045)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de lectura fuera de los límites en el análisis de archivos J2K del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos J2K. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20906.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42046)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información variable no inicializada en el análisis de archivos J2K del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. El fallo específico existe en el análisis de archivos J2K. El problema se debe a la falta de una inicialización adecuada de la memoria antes de acceder a ella. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-20907.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42047)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

PDF-XChange Editor JP2 Análisis de archivos Corrupción de la memoria Vulnerabilidad de ejecución remota de código. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos JP2. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una condición de corrupción de la memoria. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20908.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42048)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información variable no inicializada en el análisis de archivos J2K del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos J2K. El problema se debe a la falta de una inicialización adecuada de la memoria antes de acceder a ella. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-20909.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42049)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos EMF del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos EMF. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-20920.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42051)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de escritura fuera de los límites en el análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una escritura más allá del final de un objeto asignado. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20924.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42052)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-20925.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42053)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-20926.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42054)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-20927.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42055)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de lectura fuera de los límites en el análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema se debe a la falta de una validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un búfer asignado. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20928.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42056)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información variable no inicializada en el análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema se debe a la falta de una inicialización adecuada de la memoria antes de acceder a ella. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-20929.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42057)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de lectura fuera de los límites en el análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20930.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42058)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de lectura fuera de los límites en el análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20931.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42059)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código Use-After-Free del uso del análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema surge de la falta de validación de la existencia de un objeto antes de realizar operaciones sobre él. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20932.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42060)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de lectura fuera de los límites en el análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema se debe a la falta de una validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un búfer asignado. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20933.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42061)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de lectura fuera de los límites en el análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema se debe a la falta de una validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un búfer asignado. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20934.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42062)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código variable no inicializado en el análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema se debe a la falta de una inicialización adecuada de la memoria antes de acceder a ella. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20935.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42063)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de lectura fuera de los límites en el análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20943.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42064)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de lectura fuera de los límites en el análisis de archivos U3D del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos U3D. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-20944.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42065)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos JP2 del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos JP2. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-20973.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42066)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos J2K del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos J2K. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-20974.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42067)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos JB2 del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos JB2. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-20984.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42068)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos JB2 del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos JB2. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-20985.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42069)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

PDF-XChange Editor Vulnerabilidad de ejecución remota de código de desbordamiento de búfer en la región stack de la memoria de análisis de archivos PDF. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos PDF. El problema se debe a la falta de una validación adecuada de la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en pila de longitud fija. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-21166.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42070)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites del objeto de documento del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el manejo de objetos Doc. El problema se debe a la falta de una validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un búfer asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-21179.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42071)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de escritura fuera de los límites en el análisis de archivos PDF del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos PDF. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una escritura más allá del final de un objeto asignado. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-21291.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42072)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos JPC del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos JPC. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-21311.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42073)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites del objeto de documento del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el manejo de objetos Doc. Al realizar acciones en JavaScript, un atacante puede activar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-21323.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42074)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

PDF-XChange Editor addScript Vulnerabilidad de ejecución remota de código por confusión de tipos. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en la implementación del método addScript. El problema se debe a la falta de una validación adecuada de los datos proporcionados por el usuario, lo que puede dar lugar a una condición de confusión de tipos. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-21338.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42075)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código Use-After-Free del uso del análisis de archivos JPG del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos JPG. El problema surge de la falta de validación de la existencia de un objeto antes de realizar operaciones sobre él. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-21691.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42076)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

PDF-XChange Editor Vulnerabilidad de ejecución remota de código de desbordamiento de búfer de almacenamiento dinámico en el análisis de archivos PDF. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos PDF. El problema se debe a la falta de una validación adecuada de la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en montón de longitud fija. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-21762.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42077)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de desbordamiento de búfer de almacenamiento dinámico en el análisis de archivos EMF del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos EMF. El problema se debe a la falta de una validación adecuada de la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en montón de longitud fija. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-21818.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42078)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

PDF-XChange Editor JP2 Análisis de archivos Corrupción de la memoria Vulnerabilidad de ejecución remota de código. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos JP2. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una condición de corrupción de la memoria. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-21850.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42079)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información variable no inicializada en el análisis de archivos J2K del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos J2K. El problema se debe a la falta de una inicialización adecuada de la memoria antes de acceder a ella. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-21851.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42080)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

PDF-XChange Editor Análisis de archivos EMF Use-After-Free Vulnerabilidad de ejecución remota de código. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos EMF. El problema surge de la falta de validación de la existencia de un objeto antes de realizar operaciones sobre él. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-21877.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42081)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos EMF del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos EMF. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-21878.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42082)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código Use-After-Free del uso del análisis de archivos JPG del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos JPG. El problema surge de la falta de validación de la existencia de un objeto antes de realizar operaciones sobre él. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-21944.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42083)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de desbordamiento de búfer de almacenamiento dinámico de análisis de archivos JPG de PDF-XChange Editor. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos JPG. El problema se debe a la falta de una validación adecuada de la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en montón de longitud fija. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-21967.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42084)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos EMF del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos EMF. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-21974.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42085)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de desbordamiento de búfer de almacenamiento dinámico en el análisis de archivos EMF del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos EMF. El problema se debe a la falta de una validación adecuada de la longitud de los datos proporcionados por el usuario antes de copiarlos en un búfer basado en montón de longitud fija. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-22061.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42086)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

PDF-XChange Editor Análisis de archivos EMF Use-After-Free Vulnerabilidad de ejecución remota de código. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos EMF. El problema surge de la falta de validación de la existencia de un objeto antes de realizar operaciones sobre él. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-22062.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42087)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos EMF del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos EMF. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-22064.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42088)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de ejecución remota de código de lectura fuera de los límites en el análisis de archivos JPG del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos JPG. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-22088.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42106)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos EMF del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos EMF. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-22133.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42107)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos EMF del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos EMF. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-22134.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42108)

Severidad: ALTA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

PDF-XChange Editor Análisis de archivos EMF Use-After-Free Vulnerabilidad de ejecución remota de código. Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos EMF. El problema surge de la falta de validación de la existencia de un objeto antes de realizar operaciones sobre él. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del proceso actual. Era ZDI-CAN-22135.

-

Vulnerabilidad en PDF-XChange Editor (CVE-2023-42109)

Severidad: MEDIA

Fecha de publicación: 03/05/2024

Fecha de última actualización: 16/05/2025

Vulnerabilidad de divulgación de información de lectura fuera de los límites en el análisis de archivos EMF del editor PDF-XChange. Esta vulnerabilidad permite a atacantes remotos revelar información confidencial sobre las instalaciones afectadas de PDF-XChange Editor. Se requiere la interacción del usuario para aprovechar esta vulnerabilidad, ya que el objetivo debe visitar una página maliciosa o abrir un archivo malicioso. La falla específica existe en el análisis de archivos EMF. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede provocar una lectura más allá del final de un objeto asignado. Un atacante puede aprovechar esto junto con otras vulnerabilidades para ejecutar código arbitrario en el contexto del proceso actual. Era ZDI-CAN-22136.

-

Vulnerabilidad en Zoho ManageEngine ADAudit Plus (CVE-2024-36036)

Severidad: MEDIA

Fecha de publicación: 27/05/2024

Fecha de última actualización: 16/05/2025

Zoho ManageEngine ADAudit Plus versiones 7260 e inferiores permiten a los usuarios no autorizados de la máquina del agente local acceder a información confidencial y modificar la configuración del agente.

-

Vulnerabilidad en Bootstrap (CVE-2024-6531)

Severidad: MEDIA

Fecha de publicación: 11/07/2024

Fecha de última actualización: 16/05/2025

Se ha identificado una vulnerabilidad en Bootstrap que expone a los usuarios a ataques de Cross-Site Scripting (XSS). El problema está presente en el componente carousel, donde los atributos data-slide y data-slide-to pueden explotarse a través del atributo href de una etiqueta debido a una sanitización inadecuada. Esta vulnerabilidad podría permitir a los atacantes ejecutar JavaScript arbitrario dentro del navegador de la víctima.

-

Vulnerabilidad en ESAFENET CDG V5 (CVE-2024-9536)

Severidad: MEDIA

Fecha de publicación: 05/10/2024

Fecha de última actualización: 16/05/2025

Se ha encontrado una vulnerabilidad en ESAFENET CDG V5. Se ha calificado como crítica. Este problema afecta a una funcionalidad desconocida del archivo /MultiServerBackService?path=1. La manipulación del argumento fileId provoca una inyección SQL. El ataque puede ejecutarse de forma remota. El exploit se ha hecho público y puede utilizarse. Se contactó primeramente con el proveedor sobre esta revelación, pero no respondió de ninguna manera.

-

Vulnerabilidad en Cavok (CVE-2024-45249)

Severidad: CRÍTICA

Fecha de publicación: 06/10/2024

Fecha de última actualización: 16/05/2025

Cavok – CWE-89: Neutralización incorrecta de elementos especiales utilizados en un comando SQL ('Inyección SQL')

-

Vulnerabilidad en DrayTek (CVE-2024-12987)

Severidad: MEDIA

Fecha de publicación: 27/12/2024

Fecha de última actualización: 16/05/2025

Se ha encontrado una vulnerabilidad clasificada como crítica en DrayTek Vigor2960 y Vigor300B 1.5.1.4. Se trata de una función desconocida del archivo /cgi-bin/mainfunction.cgi/apmcfgupload del componente Web Management Interface. La manipulación del argumento session provoca la inyección de comandos del sistema operativo. Es posible lanzar el ataque de forma remota. El exploit se ha hecho público y puede utilizarse. La actualización a la versión 1.5.1.5 puede solucionar este problema. Se recomienda actualizar el componente afectado.

-

Vulnerabilidad en ESAFENET CDG V5 (CVE-2025-0785)

Severidad: MEDIA

Fecha de publicación: 28/01/2025

Fecha de última actualización: 16/05/2025

Se ha encontrado una vulnerabilidad en ESAFENET CDG V5 y se ha clasificado como problemática. Este problema afecta a algunos procesos desconocidos del archivo /SysConfig.jsp. La manipulación del argumento help conduce a Cross Site Scripting. El ataque puede iniciarse de forma remota. El exploit se ha hecho público y puede utilizarse. Se contactó primeramente con el proveedor sobre esta revelación, pero no respondió de ninguna manera.

-

Vulnerabilidad en ESAFENET CDG V5 (CVE-2025-0786)

Severidad: MEDIA

Fecha de publicación: 28/01/2025

Fecha de última actualización: 16/05/2025

Se ha encontrado una vulnerabilidad en ESAFENET CDG V5. Se ha clasificado como crítica. Se ve afectada una función desconocida del archivo /appDetail.jsp. La manipulación del argumento flowId provoca una inyección SQL. Es posible lanzar el ataque de forma remota. El exploit se ha hecho público y puede utilizarse. Se contactó primeramente con el proveedor sobre esta revelación, pero no respondió de ninguna manera.

-

Vulnerabilidad en ESAFENET CDG V5 (CVE-2025-0787)

Severidad: MEDIA

Fecha de publicación: 28/01/2025

Fecha de última actualización: 16/05/2025

Se ha encontrado una vulnerabilidad en ESAFENET CDG V5. Se ha declarado como problemática. Esta vulnerabilidad afecta a una funcionalidad desconocida del archivo /appDetail.jsp. La manipulación del argumento curpage conduce a Cross Site Scripting. El ataque se puede lanzar de forma remota. El exploit se ha hecho público y puede utilizarse. Se contactó primeramente con el proveedor sobre esta revelación, pero no respondió de ninguna manera.

-

Vulnerabilidad en ESAFENET CDG V5 (CVE-2025-0788)

Severidad: MEDIA

Fecha de publicación: 28/01/2025

Fecha de última actualización: 16/05/2025

Se ha encontrado una vulnerabilidad en ESAFENET CDG V5. Se ha calificado como crítica. Este problema afecta a algunas funciones desconocidas del archivo /content_top.jsp. La manipulación del argumento id provoca una inyección SQL. El ataque puede ejecutarse de forma remota. El exploit se ha hecho público y puede utilizarse. Se contactó primeramente con el proveedor sobre esta revelación, pero no respondió de ninguna manera.

-

Vulnerabilidad en JetBrains TeamCity (CVE-2025-26492)

Severidad: ALTA

Fecha de publicación: 11/02/2025

Fecha de última actualización: 16/05/2025

En JetBrains TeamCity antes de 2024.12.2, las configuraciones de conexión de Kubernetes incorrectas podrían exponer recursos confidenciales

-

Vulnerabilidad en JetBrains TeamCity (CVE-2025-26493)

Severidad: MEDIA

Fecha de publicación: 11/02/2025

Fecha de última actualización: 16/05/2025

En JetBrains TeamCity antes de 2024.12.2, varios XSS basados en DOM eran posibles en la pestaña Informe de inspección de código

-

Vulnerabilidad en PHPGurukul Boat Booking System 1.0 (CVE-2025-2471)

Severidad: MEDIA

Fecha de publicación: 18/03/2025

Fecha de última actualización: 16/05/2025

Se encontró una vulnerabilidad clasificada como crítica en PHPGurukul Boat Booking System 1.0. La vulnerabilidad afecta a una función desconocida del archivo /boat-details.php. La manipulación del argumento "bid" provoca una inyección SQL. Es posible ejecutar el ataque de forma remota. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en PHPGurukul Apartment Visitors Management System 1.0 (CVE-2025-2472)

Severidad: MEDIA

Fecha de publicación: 18/03/2025

Fecha de última actualización: 16/05/2025

Se ha detectado una vulnerabilidad en PHPGurukul Apartment Visitors Management System 1.0, clasificada como crítica. Esta vulnerabilidad afecta a una funcionalidad desconocida del archivo /index.php del componente "Iniciar sesión". La manipulación del argumento "nombre de usuario" provoca una inyección SQL. El ataque puede ejecutarse remotamente. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en JetBrains TeamCity (CVE-2025-31139)

Severidad: MEDIA

Fecha de publicación: 27/03/2025

Fecha de última actualización: 16/05/2025

En JetBrains TeamCity antes de 2025.03, la contraseña codificada en base64 podría estar expuesta en el registro de compilación

-

Vulnerabilidad en JetBrains TeamCity (CVE-2025-31140)

Severidad: MEDIA

Fecha de publicación: 27/03/2025

Fecha de última actualización: 16/05/2025

En JetBrains TeamCity antes de 2025.03 era posible XSS almacenado en la página perfiles de la nube

-

Vulnerabilidad en JetBrains TeamCity (CVE-2025-31141)

Severidad: BAJA

Fecha de publicación: 27/03/2025

Fecha de última actualización: 16/05/2025

En JetBrains TeamCity antes de 2025.03, la excepción podría provocar una fuga de credenciales en la página perfiles de la nube

-

Vulnerabilidad en PHPGurukul Restaurant Table Booking System 1.0 (CVE-2025-3215)

Severidad: MEDIA

Fecha de publicación: 04/04/2025

Fecha de última actualización: 16/05/2025

Se encontró una vulnerabilidad en PHPGurukul Restaurant Table Booking System 1.0, clasificada como crítica. Este problema afecta a una funcionalidad desconocida del archivo /admin/add-subadmin.php. La manipulación del argumento "fullname" provoca una inyección SQL. El ataque puede ejecutarse remotamente. Se ha hecho público el exploit y puede que sea utilizado. Otros parámetros también podrían verse afectados.

-

Vulnerabilidad en PHPGurukul Restaurant Table Booking System 1.0 (CVE-2025-3229)

Severidad: MEDIA

Fecha de publicación: 04/04/2025

Fecha de última actualización: 16/05/2025

Se encontró una vulnerabilidad en PHPGurukul Restaurant Table Booking System 1.0. Se ha declarado crítica. Esta vulnerabilidad afecta al código desconocido del archivo /edit-subadmin.php. La manipulación del argumento fullname provoca una inyección SQL. El ataque puede iniciarse remotamente. Se ha hecho público el exploit y puede que sea utilizado. Otros parámetros también podrían verse afectados.

-

Vulnerabilidad en PHPGurukul Zoo Management System 2.1 (CVE-2025-3231)

Severidad: MEDIA

Fecha de publicación: 04/04/2025

Fecha de última actualización: 16/05/2025

Se encontró una vulnerabilidad en PHPGurukul Zoo Management System 2.1. Se ha clasificado como crítica. Este problema afecta a un procesamiento desconocido del archivo /aboutus.php. La manipulación del argumento pagetitle provoca una inyección SQL. El ataque puede iniciarse remotamente. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en PHPGurukul Old Age Home Management System 1.0 (CVE-2025-3235)

Severidad: MEDIA

Fecha de publicación: 04/04/2025

Fecha de última actualización: 16/05/2025

Se encontró una vulnerabilidad en PHPGurukul Old Age Home Management System 1.0. Se ha clasificado como crítica. Afecta una parte desconocida del archivo /admin/profile.php. La manipulación del argumento adminname provoca una inyección SQL. Es posible iniciar el ataque de forma remota. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en PHPGurukul Online Fire Reporting System 1.2 (CVE-2025-3238)

Severidad: MEDIA

Fecha de publicación: 04/04/2025

Fecha de última actualización: 16/05/2025

Se ha detectado una vulnerabilidad crítica en PHPGurukul Online Fire Reporting System 1.2. Se ve afectada una función desconocida del archivo /search-request.php. La manipulación del argumento "searchdata" provoca una inyección SQL. Es posible ejecutar el ataque remotamente. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en PHPGurukul Online Fire Reporting System 1.2 (CVE-2025-3239)

Severidad: MEDIA

Fecha de publicación: 04/04/2025

Fecha de última actualización: 16/05/2025

Se encontró una vulnerabilidad crítica en PHPGurukul Online Fire Reporting System 1.2. Esta vulnerabilidad afecta una funcionalidad desconocida del archivo /admin/edit-guard-detail.php. La manipulación del argumento editid provoca una inyección SQL. El ataque puede ejecutarse remotamente. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en PHPGurukul Online Fire Reporting System 1.2 (CVE-2025-3240)

Severidad: MEDIA

Fecha de publicación: 04/04/2025

Fecha de última actualización: 16/05/2025

Se ha encontrado una vulnerabilidad clasificada como crítica en PHPGurukul Online Fire Reporting System 1.2. Este problema afecta a una funcionalidad desconocida del archivo /admin/search.php. La manipulación del argumento "searchdata" provoca una inyección SQL. El ataque puede ejecutarse remotamente. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en PCMan FTP Server 2.0.7 (CVE-2025-3349)

Severidad: MEDIA

Fecha de publicación: 07/04/2025

Fecha de última actualización: 16/05/2025

Se ha detectado una vulnerabilidad clasificada como crítica en PCMan FTP Server 2.0.7. Este problema afecta a un procesamiento desconocido del componente SYST Command Handler. La manipulación provoca un desbordamiento del búfer. El ataque podría iniciarse remotamente. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en PCMan FTP Server 2.0.7 (CVE-2025-3371)

Severidad: MEDIA

Fecha de publicación: 07/04/2025

Fecha de última actualización: 16/05/2025

Se ha detectado una vulnerabilidad clasificada como crítica en PCMan FTP Server 2.0.7. Este problema afecta a un procesamiento desconocido del componente DELETE Command Handler. La manipulación provoca un desbordamiento del búfer. El ataque podría iniciarse remotamente. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en PCMan FTP Server 2.0.7 (CVE-2025-3372)

Severidad: MEDIA

Fecha de publicación: 07/04/2025

Fecha de última actualización: 16/05/2025

Se encontró una vulnerabilidad clasificada como crítica en PCMan FTP Server 2.0.7. Se ve afectada una función desconocida del componente MKDIR Command Handler. La manipulación provoca un desbordamiento del búfer. Es posible ejecutar el ataque de forma remota. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en PCMan FTP Server 2.0.7 (CVE-2025-3373)

Severidad: MEDIA

Fecha de publicación: 07/04/2025

Fecha de última actualización: 16/05/2025

Se ha detectado una vulnerabilidad en PCMan FTP Server 2.0.7, clasificada como crítica. Esta vulnerabilidad afecta a una funcionalidad desconocida del componente SITE CHMOD Command Handler. La manipulación provoca un desbordamiento del búfer. El ataque puede ejecutarse remotamente. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en PCMan FTP Server 2.0.7 (CVE-2025-3375)

Severidad: MEDIA

Fecha de publicación: 07/04/2025

Fecha de última actualización: 16/05/2025

Se encontró una vulnerabilidad en PCMan FTP Server 2.0.7. Se ha clasificado como crítica. Afecta a una parte desconocida del componente CDUP Command Handler. La manipulación provoca un desbordamiento del búfer. Es posible iniciar el ataque de forma remota. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en PCMan FTP Server 2.0.7 (CVE-2025-3376)

Severidad: MEDIA

Fecha de publicación: 07/04/2025

Fecha de última actualización: 16/05/2025

Se encontró una vulnerabilidad en PCMan FTP Server 2.0.7. Se ha declarado crítica. Esta vulnerabilidad afecta al código desconocido del componente CONF Command Handler. La manipulación provoca un desbordamiento del búfer. El ataque puede iniciarse remotamente. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en PCMan FTP Server 2.0.7 (CVE-2025-3377)

Severidad: MEDIA

Fecha de publicación: 07/04/2025

Fecha de última actualización: 16/05/2025

Se encontró una vulnerabilidad en PCMan FTP Server 2.0.7. Se ha clasificado como crítica. Este problema afecta a un procesamiento desconocido del componente ENC Command Handler. La manipulación provoca un desbordamiento del búfer. El ataque puede iniciarse remotamente. Se ha hecho público el exploit y puede que sea utilizado.

-

Vulnerabilidad en Ivanti Endpoint Manager (CVE-2025-22458)

Severidad: ALTA

Fecha de publicación: 08/04/2025

Fecha de última actualización: 16/05/2025

El secuestro de DLL en Ivanti Endpoint Manager anterior a la versión 2024 SU1 o anterior a la versión 2022 SU7 permite que un atacante autenticado escale al System.

-

Vulnerabilidad en Ivanti Endpoint Manager (CVE-2025-22459)

Severidad: MEDIA

Fecha de publicación: 08/04/2025

Fecha de última actualización: 16/05/2025

La validación incorrecta de certificados en Ivanti Endpoint Manager anterior a la versión 2024 SU1 o anterior a la versión 2022 SU7 permite que un atacante remoto no autenticado intercepte tráfico limitado entre clientes y servidores.

-

Vulnerabilidad en Ivanti Endpoint Manager (CVE-2025-22461)

Severidad: ALTA

Fecha de publicación: 08/04/2025

Fecha de última actualización: 16/05/2025

La inyección de SQL en Ivanti Endpoint Manager anterior a la versión 2024 SU1 o anterior a la versión 2022 SU7 permite que un atacante remoto autenticado con privilegios de administrador logre la ejecución del código.

-

Vulnerabilidad en Ivanti Endpoint Manager (CVE-2025-22464)

Severidad: MEDIA

Fecha de publicación: 08/04/2025

Fecha de última actualización: 16/05/2025

Una vulnerabilidad de desreferencia de puntero no confiable en Ivanti Endpoint Manager anterior a la versión 2024 SU1 o anterior a la versión 2022 SU7 permite que un atacante con acceso local escriba datos arbitrarios en la memoria, lo que provoca una condición de denegación de servicio.

-

Vulnerabilidad en Ivanti Endpoint Manager (CVE-2025-22465)

Severidad: MEDIA

Fecha de publicación: 08/04/2025

Fecha de última actualización: 16/05/2025

XSS reflejado en Ivanti Endpoint Manager anterior a la versión 2024 SU1 o anterior a la versión 2022 SU7 permite que un atacante remoto no autenticado ejecute JavaScript arbitrario en el navegador de la víctima. Se requiere una interacción improbable del usuario.

-

Vulnerabilidad en Ivanti Endpoint Manager (CVE-2025-22466)

Severidad: ALTA

Fecha de publicación: 08/04/2025

Fecha de última actualización: 16/05/2025

XSS reflejado en Ivanti Endpoint Manager anterior a la versión 2024 SU1 o anterior a la versión 2022 SU7 permite que un atacante remoto no autenticado obtenga privilegios de administrador. Se requiere la interacción del usuario.

-

Vulnerabilidad en MySQL Server de Oracle MySQL (CVE-2025-21581)

Severidad: MEDIA

Fecha de publicación: 15/04/2025

Fecha de última actualización: 16/05/2025

Vulnerabilidad en el producto MySQL Server de Oracle MySQL (componente: Server: Optimizer). Las versiones compatibles afectadas son 8.0.0-8.0.41, 8.4.0-8.4.4 y 9.0.0-9.2.0. Esta vulnerabilidad, fácilmente explotable, permite a un atacante con privilegios elevados y acceso a la red a través de múltiples protocolos comprometer MySQL Server. Los ataques exitosos a esta vulnerabilidad pueden provocar un bloqueo o un fallo repetitivo (DOS completo) de MySQL Server. Puntuación base de CVSS 3.1: 4.9 (Afecta a la disponibilidad). Vector CVSS: (CVSS:3.1/AV:N/AC:L/PR:H/UI:N/S:U/C:N/I:N/A:H).

-

Vulnerabilidad en JetBrains TeamCity (CVE-2025-46432)

Severidad: MEDIA

Fecha de publicación: 25/04/2025

Fecha de última actualización: 16/05/2025

En JetBrains TeamCity antes del 1 de marzo de 2025, las credenciales codificadas en base64 podrían quedar expuestas en los registros de compilación.

-

Vulnerabilidad en JetBrains TeamCity (CVE-2025-46433)

Severidad: MEDIA

Fecha de publicación: 25/04/2025

Fecha de última actualización: 16/05/2025

En JetBrains TeamCity antes del 1/03/2025 era posible una validación de ruta incorrecta en el parámetro loggingPreset

-

Vulnerabilidad en JetBrains TeamCity (CVE-2025-46618)

Severidad: BAJA

Fecha de publicación: 25/04/2025

Fecha de última actualización: 16/05/2025

En JetBrains TeamCity antes del 1/03/2025 era posible XSS almacenado en la pestaña directorio de datos

-

Vulnerabilidad en Delta Electronics ISPSoft (CVE-2025-22882)

Severidad: ALTA

Fecha de publicación: 30/04/2025

Fecha de última actualización: 16/05/2025

La versión 3.20 de Delta Electronics ISPSoft es afectado por una vulnerabilidad de desbordamiento de búfer basada en pila que podría permitir a un atacante aprovechar la lógica de depuración para ejecutar código arbitrario al analizar el archivo CBDGL.

-

Vulnerabilidad en Delta Electronics ISPSoft (CVE-2025-22883)

Severidad: ALTA

Fecha de publicación: 30/04/2025

Fecha de última actualización: 16/05/2025

La versión 3.20 de Delta Electronics ISPSoft es afectado por una vulnerabilidad de escritura fuera de los límites que podría permitir a un atacante ejecutar código arbitrario al analizar un archivo DVP.

-